Aunque Google se esmera en mantener el sistema operativo Android a salvo, lo cierto es que la tecnología no es perfecta. El malware avanza a la misma velocidad (si no más) que los sistemas de ciberseguridad, por lo que no es raro que, de vez en cuando, nos encontremos con algún que otro malware que es capaz de colarse en las tiendas de aplicaciones. En el caso que hoy nos ocupa no es uno, sino dos: SimBad y Operation Sheep.

En total, los dos malware han conseguido un total de 250 millones de descargas y, si bien el segundo estaba enfocado al mercado chino, el primero ha sido una campaña de adware a escala global detectada en un total de 210 aplicaciones.

Anuncios, instalaciones no deseadas y robo de datos

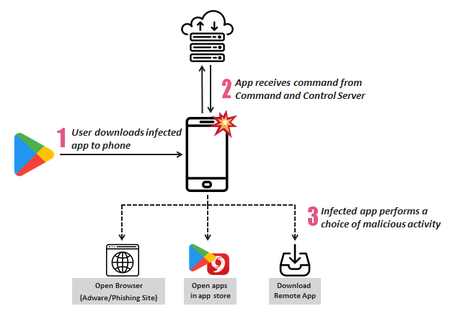

Esquema del funcionamiento de SimBad - Vía: Check Point Research.

Esquema del funcionamiento de SimBad - Vía: Check Point Research.

SimBad, como decíamos antes, se ha detectado en 210 aplicaciones que acumulaban un total de 147 millones de descargas. Estas estaban alojadas en Google Play y la mayoría eran juegos de simulación. En palabras de Check Point Research, quien se ha hecho eco de la amenaza, SimBad "hace que el uso del teléfono sea insoportable al mostrar innumerables anuncios fuera de la aplicación, sin una forma visible de desinstalar las aplicaciones incriminatorias".

Dichas aplicaciones usaban un SDK de monetización bastante más agresivo que los que suelen verse en el malware de este tipo, de forma que las apps se las ingeniaban para mostrar muchos más anuncios y, por ende, conseguir más ingresos. Según Check Point, las aplicaciones mostraban anuncios cada vez que el usuario desbloqueaba el teléfono o usaba otras apps.

De la misma manera, cada vez que el usuario accedía a Google Play o 9Apps Store, el malware lo redirigía a otras aplicaciones infectadas para aumentar el número de descargas. Esto era complicado de detectar a posteriori, puesto que la app escondía su icono del cajón de aplicaciones y se quedaba funcionando en segundo plano.

¿Y qué hacía? Principalmente, capturar el navegador web y mostrar ciertos enlaces ofrecidos por el desarrollador (como cuando instalas una adware en PC y siempre se abre una página con anuncios), descargar archivos APK y pedirle al usuario que los instale o buscar palabras clave en Google Play. Esto sirve para mejorar el ASO de una aplicación, es decir, favorecer que salga más arriba en el listado de aplicaciones que aparecen al buscar dicha palabra en Google Play. De esa forma, el malware obtenía más instalaciones orgánicas. Puedes ver todo el listado aquí.

Operation Sheep, por otro lado, afectaba a las tiendas de aplicaciones chinas en China, valga la redundancia. Recordemos que Google Play no está disponible allí. Haciendo uso del SDK SWAnalytics, cada vez que el usuario usa una aplicación infectada o reinicia el teléfono, el malware "roba y envía silenciosamente toda la lista de contactos a un servidor remoto".

Este SDK se ha encontrado en 12 aplicaciones que han sido descargadas 111 millones de veces por el momento. En palabra de Chek Point, "esto significa que el atacante podría haber recopilado los nombres y números de contacto de un tercio de la población de China". Dicha información, dicen, "podría circular en mercados clandestintos para un mayor aprovechamento", poniendo como ejemplo marketing fraudulento o estafas telefónicas.

En cuanto a SimBad, sabemos que Google ha sido notificada y que ha eliminado las aplicaciones de la tienda. Operation Sheep, por su parte, es harina de otro costal puesto que se encuentra en tiendas de aplicaciones chinas en las que Google no puede intervenir, por lo que se desconoce si han sido eliminadas o si siguen activas.

Vía | Check Point Research

Ver 2 comentarios