Ai.type es un teclado para Android y iOS que no ha estado exento de polémica. A finales de 2017 se filtraron los datos de 30 millones de usuarios y en junio de 2019 fue retirado de Google Play, aunque sigue estando instalado en los móviles de muchos usuarios y se puede descargar desde otras tiendas alternativas. Ahora vuelve al ojo del huracán tras haberse descubierto que el teclado intentaba estafar a los usuarios.

Así lo demuestra el informe de Secure-D, la plataforma de seguridad móvil de Upstream, en el que comenta que ai.type, con más de 10 millones de usuarios, "ha sido pillada haciendo millones de compras no autorizadas de contenido digital premium". Además, "la aplicación ha estado mostrando millones de anuncios invisibles y haciendo clics falsos". La firma estima todas estas transacciones podrían haber costado a los usuarios 18 millones de dólares en cargos no deseados.

Máxima actividad después de ser eliminada

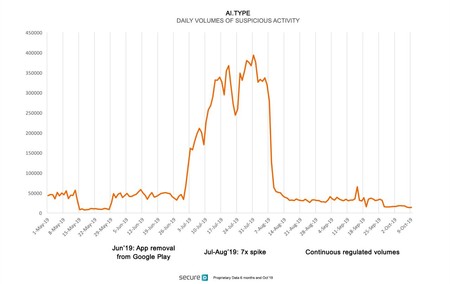

Las semanas posteriores a su eliminación de Google Play Store fueron las de mayor actividad.

Las semanas posteriores a su eliminación de Google Play Store fueron las de mayor actividad.

Google eliminó ai.type en junio de 2019 y, de acuerdo a la información de Upstream, fue desde entonces cuando se detectó un mayor volumen de actividades sospechosas, entendiendo actividades sospechosas como transacciones no deseadas o suscripciones premium. El informe habla de 14 millones de transacciones en 110.000 dispositivos únicos, por lo que estamos hablando de 127 transacciones por dispositivo, algo fuera de lo común en este tipo de aplicaciones.

Upstream bloqueó dichas transacciones, pero si se hubiera ejecutado todas ellas el coste total habría ascendido a 18 millones de dólares, 163 dólares por dispositivo único y algo más de un dólar por transacción individual. Curiosamente, la actividad sospechosa se disparó después de su eliminación en Google Play, algo que tiene sentido puesto que la seguridad de según qué tiendas de aplicaciones de terceros, donde la app sigue estando disponible, puede no ser la misma que la de Google Play Store.

Este tipo de transacciones se han detectado en 13 países, principalmente en Egipto y en Brasil, aunque también hay países europeos como Polonia, Alemania o Reino Unido. Desde mediados de agosto la actividad ha ido reduciéndose, pero a fecha de octubre de 2019 se han registrado en torno a 30.000 actividades sospechosas.

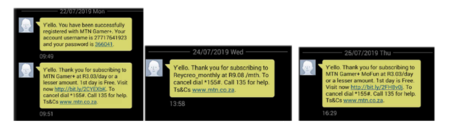

SMS confirmando la suscripción no deseada a un servicio premium.

SMS confirmando la suscripción no deseada a un servicio premium.

Los investigadores de la empresa también pudieron comprobar en varios móviles Android cómo se recibían SMS confirmando la suscripción a servicios de productos premium. De la misma forma, la aplicación contenía varios SDK publicitarios que cargaban publicidad en segundo plano y un código JavaScript adicional que permitía hacer clics automáticos, dos elementos que se combinaban para pulsar en anuncios automáticamente y falsear las cifras de cara a los anunciantes.

Evidentemente, la aplicación solicitaba todo tipo de permisos, desde leer los datos de contactos del usuario y leer y escribir en el almacenamiento hasta acceso a las cuentas y grabar audio. Actualmente está fuera de Google Play y de la tienda de apps de Amazon, pero sigue pudiendo descargarse desde la App Store (no hay evidencias de que esta versión se comporte de la forma descrita anteriormente).

Vía | The Next Web